Nội dung bài viết

Cài đặt CSF trên Direct Admin (Config Server Firewall)

CSF là một phần mềm tường lửa khá tốt giúp tăng cường bảo mật cho VPS giúp chống lại các cuộc tấn công brute-force, port-scans, block IP …v..v.. Đặc biệt đối với người sử dụng control panel Direct Admin, sau đây PhonuiIT sẽ hướng dẫn bạn thực hiện cài đặt và cấu hình cơ bản CSF cho VPS.

Các bước thực hiện cài đặt csf trên direct admin.

Bước 1: SSH vào VPS

Bước 2: Các bước cài đặt

Tải phần mềm CSF về máy chủ

[root@sv]# wget https://download.configserver.com/csf.tgz

Giải nén chương trình:

[root@sv]# tar -xzf csf.tgz

Vào thư mục csf vừa được giải nén:

[root@vps src]# cd csf

Chạy lệnh cài đặt chương trình:

[root@sv]# sh install.directadmin.sh

Quá trình cài đặt thành công, bạn có thể check lại kết quả bằng lệnh sau.

[root@sv ~]# perl /usr/local/csf/bin/csftest.pl

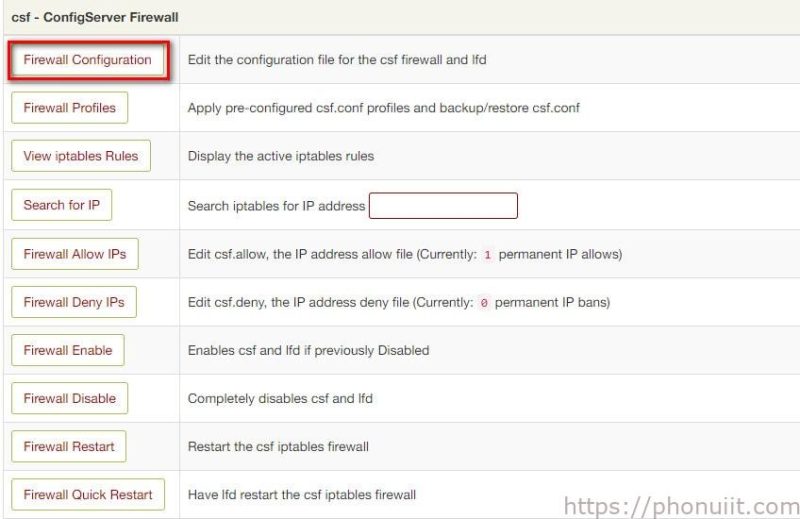

Đăng nhập Direct Admin và kiểm tra:

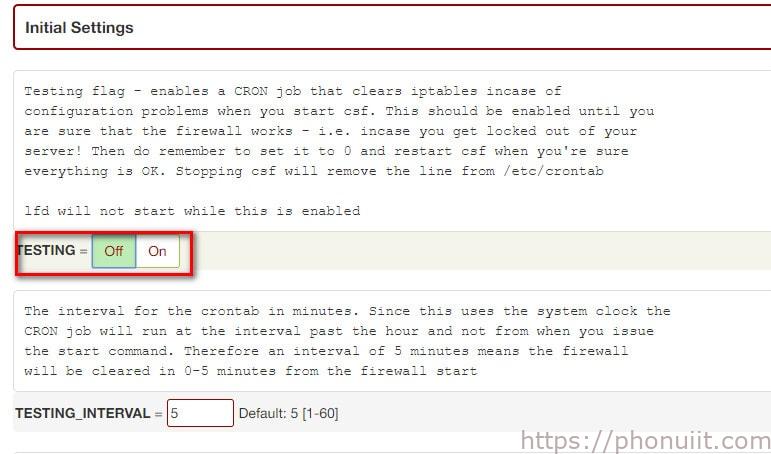

Chỉnh lại cấu hình:

Chuyển chế độ TESTING từ ON thành OFF

Lưu lại cấu hình bằng cách kéo xuống dưới cùng nhấn nút Change. Sau đó nhấn nút Restart csf+lfd.

Vậy là bạn đã cấu hình thành công CSF trên Direct Admin, ngoài cấu hình cơ bản trên bạn có thể tùy ý cấu hình chi tiết hơn nhằm tăng cường bảo mật cho VPS.

Hướng dẫn cấu hình bảo mật VPS

Các lệnh của CSF

Xem hướng dẫn, danh sách các lệnh bằng cách gõ:

csf -h

Nói chung để thi hành các lệnh thì gõ csf + [option]

csf -r : nạp lại các luật, cấu hình firewall

sf -l : hiện thị các luật trong iptables

csf -u : cập nhật csf

sf -s : start firewall

csf -f : hùy các luật và dừng firewall

csf --lfd [stop|start|restart|status] dừng / chạy / khởi động lại / trạng thái của LFD

csf -a ip : cho phép ip truy cập

csf -d ip : chặn ip

csf -df ip : bỏ chặp ip

csf -t : hiện thị danh sách ip cho phép và bị chặn tạm thời (ip tự ra khỏi danh sách sau một khoảng thời gian).

csf -x : tắt hoàn toàn csf và lfd

csf -e : kích hoạt lại csf à lfd

Các file cấu hình đều chỉnh sửa từ các file trong thư mục: /etc/csf

csf.conf – file cấu hình chính

csf.allow – file chứa danh sách ip cho phép qua firewall

csf.deny – file chứa danh sách ip không bao giờ được vượt qua firewall (khác với danh sách tạm thời, cho qua firewall sau một khoảng thời gian …)

csf.ignore – file chứa danh sách IP mà lf bỏ qua và không bị block nếu phát hiện

Mỗi khi cập nhật xong các file trên, để có hiệu lực luôn phải nạp lại cấu hình này cho csf bằng lệnh

[root@sv ~]#csf -r && service lfd restart

Thiết lập các chức năng cơ bản của firewall csf, iptables

Mở file csf.conf ở trên ra và tiến hành chỉnh sửa

Bảo vệ khỏi tấn công DOS bằng cách giới hạn số lượng truy cập tới cổng

Thiết lập để sao cho chỉ có một số lượng tối đa IP truy cập vào cổng. Tìm đến CONNLIMIT và sửa theo cú pháp [cổng,số ip, cổng, số ip]

CONNLIMIT = "22;6,80;30,25:50"

Chống Port Flood bằng CSF

Sửa tại dòng

PORTFLOOD = “…”

Cú pháp : cổng;giao thức;hit;số giây

Ví dụ nếu IP thực hiện tới 100 kết nối tớ cổng 80 trong vòng 10 giây thì bị block.

PORTFLOOD = “80;tcp;100;10”

Chống SYN FLOOD

SYNFLOOD = “1”

SYNFLOOD_RATE = “100/s”

SYNFLOOD_BURST = “150”

Mở port, đóng port

Cấu hình mở port vào

TCP_IN = “20,21,22,25,53,80”

Cấu hình mở port ra

TCP_OUT = “20,21,22,25,53,80,110”

Danh sách cổng hay sử dụng

- Port 20: FTP data transfer

- Port 21: FTP

- Port 22: SSH

- Port 25: SMTP

- Port 53: DNS

- Port 80: HTTP

- Port 110: POP3

- Port 113: Authentication service/identification protocol

- Port 143: IMAP

- Port 443: SSL/TLS (HTTPS)

Chặn theo quốc gia

Tìm đến dòng CC_DENY và điền mã quốc gia cần cấm. Ví dụ chặn IP đến từ Nga và TQ

CC_DENY = "RU,CN"

Email thông báo

Các sự kiện do CSF xử lý, bắt được sẽ được gửi tới một email

LF_ALERT_TO = "server@yourdomain.com"

Block danh sách IP

CSF cung cấp khóa cả danh sách IP, bằng cách đưa URL của danh sách đó vào file csf.blocklists.

Một số danh sách có thể dùng đến:

# Spamhaus Don’t Route Or Peer List (DROP)

# Details: http://www.spamhaus.org/drop/

SPAMDROP|86400|0|http://www.spamhaus.org/drop/drop.lasso

# Spamhaus Extended DROP List (EDROP)

# Details: http://www.spamhaus.org/drop/

SPAMEDROP|86400|0|http://www.spamhaus.org/drop/edrop.lasso

# DShield.org Recommended Block List

# Details: http://dshield.org

DSHIELD|86400|0|http://www.dshield.org/block.txt

# TOR Exit Nodes List

# Set URLGET in csf.conf to use LWP as this list uses an SSL connection

# Details: https://trac.torproject.org/projects/tor/wiki/doc/TorDNSExitList

TOR|3600|0|https://check.torproject.org/cgi-bin/TorBulkExitList.py?ip=1.2.3.4

# Alternative TOR Exit Nodes List

# Details: http://torstatus.blutmagie.de/

ALTTOR|86400|0|http://torstatus.blutmagie.de/ip_list_exit.php/Tor_ip_list_EXIT.csv

# BOGON list

# Details: http://www.team-cymru.org/Services/Bogons/

BOGON|86400|0|http://www.cymru.com/Documents/bogon-bn-agg.txt

# Project Honey Pot Directory of Dictionary Attacker IPs

# Details: http://www.projecthoneypot.org

HONEYPOT|86400|0|http://www.projecthoneypot.org/list_of_ips.php?t=d&rss=1

# C.I. Army Malicious IP List

# Details: http://www.ciarmy.com

CIARMY|86400|0|http://www.ciarmy.com/list/ci-badguys.txt

# BruteForceBlocker IP List

# Details: http://danger.rulez.sk/index.php/bruteforceblocker/

BFB|86400|0|http://danger.rulez.sk/projects/bruteforceblocker/blist.php

# OpenBL.org 30 day List

# Set URLGET in csf.conf to use LWP as this list uses an SSL connection

# Details: https://www.openbl.org

OPENBL|86400|0|https://www.openbl.org/lists/base_30days.txt

# Autoshun Shun List

# Details: http://www.autoshun.org/

AUTOSHUN|86400|0|http://www.autoshun.org/files/shunlist.csv

# MaxMind GeoIP Anonymous Proxies

# Set URLGET in csf.conf to use LWP as this list uses an SSL connection

# Details: https://www.maxmind.com/en/anonymous_proxies

MAXMIND|86400|0|https://www.maxmind.com/en/anonymous_proxies

# Blocklist.de

# Set URLGET in csf.conf to use LWP as this list uses an SSL connection

# Details: https://www.blocklist.de

# This first list only retrieves the IP addresses added in the last hour

#BDE|3600|0|https://api.blocklist.de/getlast.php?time=3600

# This second list retrieves all the IP addresses added in the last 48 hours

# and is usually a very large list (over 10000 entries), so be sure that you

# have the resources available to use it

BDEALL|86400|0|http://lists.blocklist.de/lists/all.txt

# Stop Forum Spam

# Details: http://www.stopforumspam.com/downloads/

# Many of the lists available contain a vast number of IP addresses so special

# care needs to be made when selecting from their lists

STOPFORUMSPAM|86400|0|http://www.stopforumspam.com/downloads/listed_ip_1.zip

Chúc bạn thực hiện thành công !

Nguồn: Tổng hợp